🚀 Garanta seu lugar nas próximas turmas!

📅 As inscrições abrem em 05 de janeiro de 2026 — fique atento, as vagas são limitadas.

PÓS-GRADUAÇÕES EM RESIDÊNCIA

As Pós-graduações, vinculadas ao CEIC, são do tipo residência: 360h de classes + 120h de práticas extra-classes. O foco é criar produtos de cibersegurança e depositar patentes.

UFPE

A melhor universidade da região Norte/Nordeste do Brasil. Isso não é opinião, é fato comprovado por rankings nacionais e internacionais de prestígio.

CERTIFICADO

O certificado de conclusão de curso é impresso em papel cédula emitido pela UFPE, com segurança gráfica, autenticidade garantida e reconhecimento nacional.

Confira as Pós-Graduações Lato Sensu

Pós-Graduação Lato Sensu em Defesa Cibernética e Resposta a Incidentes (Blue Team)

Desenvolvimento de competências técnicas e estratégicas para viabilizar a confidencialidade, integridade e disponibilidade das informações organizacionais.

Estrutura curricular

| Créditos | 2 |

| Ementa | Esta disciplina visa orientar o profissional a identificar e aproveitar oportunidades de negócios voltados à área de Defesa Cibernética. O módulo busca abordar aspectos relacionados às oportunidades profissionais, comerciais e institucionais atribuídas à atuação em segurança defensiva, com ênfase na construção de networking estratégico. A ementa contempla conceitos de liderança, gestão de equipes de resposta a incidentes, administração de operações de segurança, marketing de serviços de cibernética e networking aplicado ao ecossistema de Blue Team. |

| Bibliografia | Não se aplica. As estratégias autorais de empreendedorismo, contidas no módulo, não estão documentadas na literatura acadêmica. |

| Cronograma | |

| Início: | 31 de janeiro de 2026. |

| Término : | 22 de fevereiro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: o Papel do CISO. Análise de Impacto ao Negócio (BIA) e quantificação de riscos. Ecossistema da cibersegurança. |

| Híbrido: carreiras, habilidades e pré-vendas. Startups em cibersegurança. |

| Híbrido: posicionamento de marca. Financiamento de startup e pitch. |

| Aula online: sala de aula invertida. |

| Créditos | 2 |

| Ementa | Classificar os notórios programas maliciosos (malware): incluindo vírus, worm, trojan, spyware, backdoor, rootkit e outras variedades. Expor as insuficiências dos programas antivírus do mercado no que tange à eficiência e escalabilidade de seus recursos em monitoramento contínuo. |

| Bibliografia |

|

| Cronograma | |

| Início: | 07 de março de 2026. |

| Término: | 22 de março de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Híbrido: noções básicas de infecção e emprego dos antivírus comerciais. |

| Híbrido: noções básicas de uso de distribuição Kali Linux. |

| Híbrido: consulta automatizada aos antivírus comerciais e constatação de suas limitações. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina foca na análise de malware, utilizando métodos estáticos e dinâmicos. Além disso, aborda metodologia em identificar técnicas de evasão e estabelecer padrões de comportamento que permitam a detecção preventiva de softwares maliciosos. |

| Bibliografia | FILHO, D. S. F.; AFONSO, V. M.; MARTINS, V. F.; GRÉGIO, A. R. A.; GEUS, R. L.; JINO, M.; SANTOS, R. D. C. Técnicas para Análise Dinâmica de Malware, Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais. ISBN: 978-85-7669-259-1, 2011. |

| Cronograma | |

| Início : | 11 de abril de 2026. |

| Término: | 26 de abril de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE AGUIAR DE SÁ VILA NOVA |

| Híbrido: análise estática e dinâmica de malware para computador de mesa. |

| Híbrido: análise estática e dinâmica de malware para Android. |

| Híbrido: análise estática e dinâmica de malware para IoT (Internet of Things). |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Suprir as limitações e imprecisões dos antivírus comerciais através da análise do código-fonte do arquivo suspeito. A análise estática do malware é capaz de identificar o modus operandi de uma praga virtual antes mesmo dela ser executada pelo usuário. Infectar, propositalmente, o Sistema Operacional auditado, em tempo real (dinâmico). A análise dinâmica visa monitorar todos os processos gerados pelo malware, arquivos criados, excluídos e baixados por ele durante sua execução, além do rastreamento do tráfego de rede. A presente ementa visa apresentar: sandbox, ciclo de vida, auditoria de malware em tempo real, para isso, devem ser empregadas técnicas de redes neurais artificiais visando o reconhecimento de padrão de malware. |

| Bibliografia |

|

| Cronograma | |

| Início: | 02 de maio de 2026. |

| Término: | 17 de maio de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Híbrido: machine learning: reconhecimento de padrão versus séries temporais. Antivírus dotado de machine learning, poda e e seleção de atributos estatisticamente irrelevantes. |

| Híbrido: redes neurais extremas. Criação de antivírus dotado de redes neurais. |

| Docente UFPE: | WELLINGTON PINHEIRO DOS SANTOS |

| Híbrido: transferência de aprendizado entre deep learning e redes rasas. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina foca na criação e operação de um SOC (Security Operations Center). A disciplina explora a arquitetura, as funções e o uso de ferramentas essenciais para monitoramento e detecção, como SIEM e SOAR, além de como definir métricas de desempenho para demonstrar valor. |

| Bibliografia | KIM, David; SPAPFORD, Gene. The CISSP All-in-One Exam Guide. New York: McGraw-Hill Education. |

| Cronograma | |

| Início: | 30 de maio de 2026. |

| Término: | 14 de junho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente externo — Representante da empresa Fortinet: | CRISTIANO LOPES MARTINS BORGES |

| Híbrido: fundamentos para estabelecer e gerenciar um Centro de Operações de Segurança (SOC), incluindo estrutura, equipe e processos operacionais. |

| Híbrido: arquitetura típica de um SOC e o uso de ferramentas-chave, como SIEM (Security Information and Event Management) e SOAR (Security Orchestration, Automation and Response), para monitoramento e detecção de ameaças. |

| Híbrido: indicadores eficazes para avaliar a eficiência do SOC e comunicar seu valor estratégico à organização. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Estudo dos fundamentos e práticas de Gestão de Ameaças e Vulnerabilidades, com ênfase em estratégias de inteligência contra ameaças (CTI – Cyber Threat Intelligence). O objetivo é desenvolver competências técnicas e estratégicas em defesa cibernética, monitoramento, resposta a incidentes e resiliência organizacional, alinhadas às demandas atuais de segurança da informação e às boas práticas recomendadas por frameworks como MITRE ATTACK (adotado defensivo). |

| Bibliografia | MITRE Corporation. (n.d.). MITRE ATTACK®. Retrieved June 10, 2024, from https://attack.mitre.org/ |

| Cronograma | |

| Início: | 04 de julho de 2026. |

| Término: | 19 de julho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: fundamentos de gestão de ameaças e vulnerabilidades com foco em CTI Cyber Threat Intelligence – Inteligência de Ameaças Cibernéticas). |

| Híbrido: desenvolvimento de competências em defesa cibernética. |

| Híbrido: alinhamento a frameworks e boas práticas do setor, com destaque para o uso defensivo do MITRE ATT&CK. |

| Aula online: sala de aula invertida. |

| Créditos | 2 |

| Ementa | esta disciplina foca na primeira linha de defesa. Aborda a configuração e operação de firewalls de próxima geração para inspecionar, monitorar e controlar o tráfego de rede, protegendo a empresa contra ameaças externas e internas. |

| Bibliografia | 1. STALLINGS, William. Cryptography and Network Security: Principles and Practice. 8. ed. Boston: Pearson, 2023. |

| Cronograma | |

| Início: | 01 de agosto de 2026. |

| Término: | 16 de agosto de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente externo — Representante da empresa Fortinet | CRISTIANO LOPES MARTINS BORGES |

| Híbrido: mecanismos iniciais de proteção de redes, essenciais para conter ameaças logo na entrada do ambiente corporativo. |

| Híbrido: práticas para implantar, configurar e gerenciar firewalls avançados, capazes de oferecer proteção mais inteligente. |

| Híbrido: inspeção do tráfego de rede em tempo real, monitoram atividades suspeitas e aplicam políticas de segurança para proteger contra ameaças externas e internas. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina tem como objetivo apresentar o conjunto de processos metódicos de investigação utilizados por pesquisadores e profissionais da área de defesa cibernética para o desenvolvimento de estudos aplicados em segurança da informação. Busca orientar a formulação de hipóteses e problemas de pesquisa relacionados a incidentes, vulnerabilidades e estratégias defensivas, empregando análises qualitativas e quantitativas. Aborda a aplicação do método científico em projetos voltados ao Blue Team, incluindo elaboração de relatórios técnicos e acadêmicos, utilizando as métricas e indicadores de desempenho (KPI) em resposta a incidentes, além de técnicas de redação científica. A ementa contempla ainda noções de produção acadêmica e profissional, tais como classificação de artigos, elaboração de monografias, dissertações e apresentações públicas de trabalhos técnico-científicos voltados à segurança defensiva. |

| Bibliografia | Laudon & Laudon. Sistemas de Informação Gerenciais. 9ª edição, São Paulo: Pearson, 2010. |

| Cronograma | |

| Início: | 29 de agosto de 2026. |

| Término: | 13 de setembro de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Docente UFPE: | WELLINGTON PINHEIRO DOS SANTOS |

| Híbrido: sistema Qualis, caminhos para a identificação de revistas científicas predatórias, acesso às bases científicas consolidadas, revisão sistemática da literatura. |

| Híbrido: resultados do mapeamento sistemático, processo de depósito de patente. |

| Híbrido: ideias em mente para a confecção de depósitos de patentes. |

| Aula online: sala de aula invertida. Defesa do depósito de patente de propriedade intelectual. |

| Créditos | 2 |

| Ementa | A disciplina Introdução à Segurança Quântica apresenta os fundamentos da informação e comunicação quântica aplicados à segurança da informação. São abordados conceitos essenciais como qubits, superposições e emaranhamentos, bem como protocolos de distribuição de chaves quânticas (QKD), incluindo BB84, E91 e variações mais recentes. A disciplina discute ainda o impacto dos algoritmos quânticos na criptografia clássica, a evolução da criptografia pós-quântica e a integração de soluções quânticas em redes de telecomunicações. O objetivo é fornecer ao aluno uma visão estratégica e técnica sobre os desafios e oportunidades da segurança quântica, preparando-o para compreender o papel dessas tecnologias no futuro da cibersegurança. |

| Bibliografia | Bibliografia básica: Vidick, T. and Wehner, S., Introduction to Quantum Cryptography, Cambridge University Press, 2023. Grasselli, F., Quantum Cryptography, Springer, 2021. Bibliografia complementar: De Almeida, M. G., Introdução à Computação e Informação Quântica, Livraria da Física, 2020. Djordjevic, I. B., Quantum Communication, Quantum Networks, and Quantum Sensing, Elsevier, 2022. |

| Cronograma | |

| Início: | 26 de setembro de 2026. |

| Término: | 04 de outubro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docentes UFPE: | LEONARDO DIDIER COELHO |

| Híbrido: Fundamentos da computação e comunicação quântica: qubits, superposição e emaranhamento quântico, estabelecendo a base teórica para entender tecnologias emergentes. |

| Híbrido: protocolos de Distribuição Quântica de Chaves (QKD), como BB84 e E91; Impacto potencial de algoritmos quânticos (ex.: Shor e Grover) na quebra de sistemas criptográficos tradicionais, levando à necessidade de soluções pós-quânticas. |

| Híbrido: segurança quântica no contexto estratégico e de infraestrutura. Evolução da criptografia pós-quântica. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Ementa | Esta disciplina visa apresentar elementos legais e da Ciência da Computação visando coletar e analisar dados de: sistemas computacionais, redes e dispositivos de armazenamento de modo a constituir evidências admissíveis em um tribunal jurídico. O módulo também visa a Antiforense digital as quais são técnicas de remoção, ocultação e subversão de evidências com o objetivo de dificultar a análise forense. A ementa apresenta: recuperação de dados formatados; Ferramentas Foremost, Scalpel, MagicRescue e DECA. Adicionalmente, são empregadas técnicas de machine learning visando o reconhecimento de padrão dos clusters atrelados a arquivos formatados. |

| Bibliografia | 1. FILHO, Wilson. Crimes Cibernéticos e Computação Forense. Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais. ISBN: 978-85-7669-259-1, 2016. 2. VECCHIA, Evandro; WEBER, Daniel; ZORZO, Avelino. Anti-Forense Digital: conceitos, técnicas, ferramentas e estudos de caso. Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais. ISBN: 978-85-7669-259-1, 2013. 3. GLADYSHEV, et al. Decision-theoric file carving. Digital Investigation 22 (2017) 46-61. |

| Cronograma | |

| Início: | 17 de outubro de 2026. |

| Término: | 25 de outubro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Híbrido: sistema RAID (Redundant Array of Independent Disks – Conjunto Redundante de Discos Independentes). Firewall e Botnets. Fast-Flux em relação às delegacias de crimes cibernéticos nordestinas. |

| Híbrido: recuperação de dados formatados. |

| Híbrido: recuperação de dados com machine learning. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Capacitar profissionais para coletar, analisar e interpretar informações de fontes abertas, aplicando métodos e ferramentas de OSINT em diversos contextos: cibersegurança, investigação criminal, inteligência empresarial, localização de pessoas e análise de ameaças. |

| Bibliografia | 1. FERREIRA, Jézer. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Espanhol. ISBN-13: 979-8324540265, 2024. |

| Cronograma | |

| Início: | 07 de novembro de 2026. |

| Término: | 22 de novembro de 2026. |

| Carga horária da disciplina | 30 horas. |

| Especificação da carga horária | |

| Docente CEIC: | CARLOS EDUARDO BENTZEN PESSOA |

| Híbrido: analisar e interpretar informações de fontes abertas. |

| Híbrido: métodos e ferramentas de OSINT. |

| Híbrido: cibersegurança, investigação criminal, inteligência empresarial, localização de pessoas e análise de ameaças. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina visa apresentar noções jurídicas fundamentais relacionadas à Segurança da Informação, com foco na perspectiva defensiva. Serão discutidos os princípios da Lei nº 13.709/2018 – LGPD (Lei Geral de Proteção de Dados), seus impactos na proteção da privacidade e nos requisitos de segurança. Estudo das obrigações legais em incidentes de segurança, comunicação às autoridades competentes e impactos regulatórios. Discussão de estudos de caso sobre vazamento de dados, incidentes cibernéticos e aplicação prática das medidas de segurança alinhadas à conformidade legal. |

| Bibliografia | Lei Nº 13.709, Lei Geral de Proteção de Dados Pessoais (LGPD), de 14 de agosto de 2018. 2. Coordenado por Tarcísio Teixeira. DPO – Encarregado de dados pessoais. ISBN: 978-65-5559-907-7. São Paulo: Expressa, 2022. |

| Cronograma | |

| Início: | 28 de novembro de 2026. |

| Término: | 13 de dezembro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: introdução ao direito digital e à segurança da informação. Marco Civil da Internet (Lei nº 12.965/2014): crimes cibernéticos: tipos penais e princípios de tipificação digital. Prova digital e cadeia de custódia. |

| Híbrido: licenciamento e conformidade jurídica. Lei de Software (Lei nº 9.609/1998). Fundamentos da LGPD (Lei nº 13.709/2018). |

| Híbrido: incidentes e continuidade de negócios. Estudo de caso: Ataque de ransomware ao STJ (2020) . Regulação e governança jurídica da IA. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

Corpo docente

Pós-Graduação Lato Sensu em Segurança Ofensiva e Inteligência Cibernética (Red Team)

Desenvolvimento de competências e habilidades da área de Segurança da Informação, capacitando um profissional responsável pela integridade e resguardo de informações das organizações, protegendo-as contra acessos não autorizados nas pequenas, médias e grandes empresas do mercado.

Estrutura curricular

Especificação da carga horária

| Créditos | 2 |

| Ementa | Classificar os notórios programas maliciosos (malware): incluindo vírus, worm, trojan, spyware, backdoor, rootkit e outras variedades. Expor as insuficiências dos programas antivírus do mercado no que tange à eficiência e escalabilidade de seus recursos em monitoramento contínuo. |

| Bibliografia | 1. Norma Brasileira. ABNT NBR ISSO/IEC 27001. Sede da ABNT: Av. Treze de Maio, 13 – 28º andar. 20031-901 – Rio de Janeiro – RJ. 2. Laudon & Laudon. Sistemas de Informação Gerenciais. 9ª edição, São Paulo: Pearson, 2010. 3. John, Sammons; Michael, Cross. The Basics of Cyber Safety: Computer and Mobile Device Safety Made Easy. Editora Syngress, 2016. |

| Cronograma | |

| Início: | 31 de janeiro de 2026. |

| Término: | 22 de fevereiro de 2026. |

| Carga horária da disciplina | 30 horas |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Engenharia Social. |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Phishing. |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Metamodelo de Cidades Inteligentes em relação à Phishing. |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Aspectos de segurança: vírus, worm, cavalo de troia, spyware, backdoor, rootkit dentre outros |

| Híbrido: noções básicas de infecção e emprego dos antivírus comerciais. |

| Híbrido: noções básicas de uso de distribuição Kali Linux. |

| Híbrido: consulta automatizada aos antivírus comerciais e constatação de suas limitações. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Capacitar profissionais para coletar, analisar e interpretar informações de fontes abertas, aplicando métodos e ferramentas de OSINT em diversos contextos: cibersegurança, investigação criminal, inteligência empresarial, localização de pessoas e análise de ameaças. |

| Bibliografia | 1. FERREIRA, Jézer. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Espanhol. ISBN-13: 979-8324540265, 2024. |

| Cronograma | |

| Início : | 07 de março de 2026. |

| Término: | 22 de março de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente CEIC: | CARLOS EDUARDO BENTZEN PESSOA |

| Híbrido: analisar e interpretar informações de fontes abertas. |

| Híbrido: métodos e ferramentas de OSINT. |

| Híbrido: cibersegurança, investigação criminal, inteligência empresarial, localização de pessoas e análise de ameaças. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Estudo aplicado de técnicas e processos de inteligência de ameaças focadas em camadas ocultas da internet (deep/dark web) e em plataformas de mensageria e comunidades (Telegram, Discord). A disciplina aborda ferramentas de monitoramento, análise de TTPs (táticas, técnicas e procedimentos), mapeamento de infraestrutura maliciosa e produção de relatórios de inteligência com atenção rigorosa aos aspectos legais e éticos. |

| Bibliografia | 1. FERREIRA, Jézer. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Espanhol. ISBN-13: 979-8324540265, 2024. |

| Cronograma | |

| Início: | 11 de abril de 2026. |

| Término: | 26 de abril de 2026. |

| Carga horária da disciplina | 30 horas. |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente externo — Delegado de Polícia: | SÉRGIO LUÍS OLIVEIRA DOS SANTOS |

| Híbrido: técnicas e ferramentas para investigar atividades maliciosas na deep/dark web e em plataformas de mensageria como Telegram e Discord. |

| Híbrido: estudo de TTPs (táticas, técnicas e procedimentos) e mapeamento de infraestruturas utilizadas por atores maliciosos para planejar e executar ataques. |

| Híbrido: elaboração de relatórios de ameaças com rigor nos aspectos legais, éticos e de privacidade, assegurando conformidade e responsabilidade na coleta de dados. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Ementa | Esta disciplina apresenta uma abordagem metódica para lidar com as consequências de uma violação de Segurança (ou incidente). Além disso, ele oferece uma análise abrangente dos recursos de malware como um fator crítico na capacidade de uma organização de reunir inteligência sobre ameaças, responder a incidentes de Segurança da Informação e estabelecer defesas. A disciplina incluirá uma análise aprofundada das ferramentas e processos necessários para se preparar e lidar com incidentes de forma que os danos sejam limitados e o tempo de recuperação seja ideal. A presente ementa visa apresentar conceitos de incidentes de Segurança, motivação e tipo; Analisar exemplos de casos reais de incidentes, destacando sintomas úteis para sua identificação precoce; Discutir as etapas de resposta a incidentes; Enumerar e discutir a natureza e escopo do serviço de tratamento de incidentes, suas funções, como elas se relacionam, ferramentas, procedimentos e papéis necessários para a implementação correta deste serviço; Avaliar os aspectos relevantes da constituição do time operacional de resposta a incidentes, com foco na formação e manutenção desta equipe. |

| Bibliografia | 1. STALLINGS, William. Criptografia e Segurança de Redes. Quarta Edição. Editora Pearson Prentice Hall. ISBN 978-85-7605-119-0, 2008. 2. MCCLURE, S; SCAMBRAY, J; KURTZ, G. Hacking Exposed 7: Network Security Secrets & Solutions. 7a ed. New York (NY): McGraw-Hill, 2012. 3. MURDOCH, D. W. Blue Team Handbook: incident response edition: a condensed field guide for the cyber security incident responder. [SI]: CreateSpace Independent Publishing, 2016 |

| Cronograma | |

| Início: | 02 de maio de 2026. |

| Término: | 17 de maio de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: definição de Incidente de segurança, gestão de ricos e identificação de ativos críticos. |

| Híbrido: Arquitetura de proteção e plano de recuperação de desastres. |

| Híbrido: plano de resposta a Incidentes e gerenciamento avançado de Incidentes. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos.. |

| Créditos | 2 |

| Ementa | Este curso cobrirá a pesquisa e avaliação de redes e hosts alvo para vulnerabilidades de Segurança. Testes de penetração específicos e metodologias de hacking ético. A presente ementa visa discutir aspectos relacionados à preparação de um trabalho de Pentest; Apresentar técnicas e cenários de ataque através da exploração de vulnerabilidades identificadas em aplicações WEB; discutir e modelar cenários de ataques e possíveis impactos para o negócio no qual um Pentest / Ethical Hacking está sendo executado. |

| Bibliografia | 1. MCCLURE, S; SCAMBRAY, J; KURTZ, G. Hacking Exposed 7: Network Security Secrets & Solutions. 7a ed. New York (NY): McGraw-Hill, 2012. 2. MURDOCH, D. W. Blue Team Handbook: incident response edition: a condensed field guide for the cyber security incident responder. [SI]: CreateSpace Independent Publishing, 2016. |

| Cronograma | |

| Início: | 30 de maio de 2026. |

| Término: | 14 de junho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente externo: | THAUÃ CÍCERO DOS SANTOS SILVA |

| Aula online: introdução ao Pentest em Aplicações para WEB. Levantamento de informações e análises automatizadas. |

| Aula online: análises manuais em aplicações WEB. |

| Aula online: confecção de relatórios e apresentação executiva. |

| Aula online: sala de aula invertida – entrega e defesa dos relatórios de pentest. |

| Créditos | 2 |

| Ementa | Determinar o conjunto de processos metódicos de investigação utilizados por um pesquisador para o desenvolvimento de um estudo. Levantar as hipóteses que darão suporte para a análise feita pelo pesquisador (resposta ao problema). Quando à abordagem do problema a ser resolvido, definir análises qualitativas e quantitativas. A ementa visa apresentar conceito Qualis; dissertação; confecção de monografia; defesa pública de trabalho científico/acadêmico. |

| Bibliografia | 1. Laudon & Laudon. Sistemas de Informação Gerenciais. 9ª edição, São Paulo: Pearson, 2010. |

| Cronograma | |

| Início: | 04 de julho de 2026. |

| Término: | 19 de julho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | WELLINGTON PINHEIRO DOS SANTOS |

| Híbrido: sistema Qualis, caminhos para a identificação de revistas científicas predatórias, acesso às bases científicas consolidadas, revisão sistemática da literatura. |

| Híbrido: resultados do mapeamento sistemático, processo de depósito de patente. |

| Híbrido: ideias em mente para a confecção de depósitos de patentes. |

| Aula online: sala de aula invertida. Defesa do depósito de patente de propriedade intelectual. |

| Créditos | 2 |

| Ementa | Esta disciplina visa apresentar elementos legais e da Ciência da Computação visando coletar e analisar dados de: sistemas computacionais, redes e dispositivos de armazenamento de modo a constituir evidências admissíveis em um tribunal jurídico. O módulo também visa a Antiforense digital as quais são técnicas de remoção, ocultação e subversão de evidências com o objetivo de dificultar a análise forense. A ementa apresenta: recuperação de dados formatados; Ferramentas Foremost, Scalpel, MagicRescue e DECA. Adicionalmente, são empregadas técnicas de machine learning visando o reconhecimento de padrão dos clusters atrelados a arquivos formatados. |

| Bibliografia | 1. FILHO, Wilson. Crimes Cibernéticos e Computação Forense. Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais. ISBN: 978-85-7669-259-1, 2016. 2. VECCHIA, Evandro; WEBER, Daniel; ZORZO, Avelino. Anti-Forense Digital: conceitos, técnicas, ferramentas e estudos de caso. Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais. ISBN: 978-85-7669-259-1, 2013. 3. GLADYSHEV, et al. Decision-theoric file carving. Digital Investigation 22 (2017) 46-61. |

| Cronograma | |

| Início: | 01 de agosto de 2026. |

| Término : | 16 de agosto de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Híbrido: sistema RAID (Redundant Array of Independent Disks – Conjunto Redundante de Discos Independentes). Firewall e Botnets. Fast-Flux em relação às delegacias de crimes cibernéticos nordestinas. |

| Híbrido: recuperação de dados formatados. |

| Híbrido: recuperação de dados com machine learning. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos.. |

| Créditos | 2 |

| Ementa | Esta unidade curricular pretende compreender a importância da Criptografia como alternativa para a implementação da Confidencialidade, Integridade, Autenticidade ou Não Repúdio de informação armazenada em computadores ou que trafegue em redes informáticas. Além disso, identificar diferentes métodos criptográficos, protocolos, algoritmos, assinaturas e certificados digitais e o uso da criptografia como componente de autenticação e serviços de controle de acesso; identificar a solução de criptografia mais adequada para cada implementação, de acordo com suas particularidades. Conforme os temas trabalhados nas disciplinas, teremos a abordagem do uso da criptografia para garantir os requisitos de Segurança da Informação, sistemas e transações eletrônicas, abrangendo uma introdução à origem da criptografia; a importância da criptografia para a Segurança de sistemas e informações, algoritmos criptográficos, assinaturas digitais e certificados; certificados de atributos; Segurança de rede; mídia criptográfica; identificadores biométricos; CiberSegurança; e impactos na sociedade contemporânea. A ementa visa propiciar ao aluno conhecimentos relacionados, a: Histórico da Criptografia e Motivação, Técnicas de Criptoanálise, Algoritmos de Criptografia Simétricos, Algoritmos de Criptografia Assimétricos, Infraestrutura de Chaves Públicas, e Ferramentas de Criptografia Aplicada. |

| Bibliografia | 1. STALLINGS, William. Criptografia e Segurança de Redes. Quarta Edição. Editora Pearson Prentice Hall. ISBN 978-85-7605-119-0, 2008. 2. MCCLURE, S; SCAMBRAY, J; KURTZ, G. Hacking Exposed 7: Network Security Secrets & Solutions. 7a ed. New York (NY): McGraw-Hill, 2012. 3. MURDOCH, D. W. Blue Team Handbook: incident response edition: a condensed field guide for the cyber security incident responder. [SI]: CreateSpace Independent Publishing, 2016. |

| Cronograma | |

| Início: | 29 de agosto de 2026. |

| Término: | 13 de setembro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | JULIANO BANDEIRA LIMA |

| Híbrido: introdução à criptografia e criptografia simétrica. |

| Híbrido: Criptografia assimétrica: aritmética modular e sua aplicação na criptografia. |

| Híbrido: funções hash criptográficas e Autenticação de Mensagens (MACs). |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Classificação em marca d’água digital. Fundamentos de marca d’água digital. Ataques e ferramentas em marca d’água. Fundamentos de esteganografia e esteganálise. Ocultação de dados em informação multimídia. Ocultação de dados em redes de comunicação. |

| Bibliografia | 1. F. Y. Shih. Digital watermarking and steganography: fundamentals and techniques. CRC Press, 2nd ed., 2020. 2. S. Katzenbeisser, F. Petitcolas. Information hiding techniques for steganpgraphy and digital watermarking. Artech House, 2000. 3. W. Mazurczyk, S. Wendzel, S. Zander, A. Houmansadr, K. Szczypiorski. Information Hiding in Communication Networks: Fundamentals, Mechanisms, Applications, and Countermeasures (IEEE Press Series on Information and Communication Networks Security). Wiley, 1st ed., 2016. |

| Cronograma | |

| Início: | 26 de setembro de 2026. |

| Término: | 04 de outubro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | JULIANO BANDEIRA LIMA |

| Híbrido: ocultação em ambientes digitais e objetivos da marca d’água digital. |

| Híbrido: marcação d’água digital, técnicas de inserção, fragilidade e robustez. |

| Híbrido: esteganografia e esteganálise. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A presente disciplina tem como objetivo avaliar dispositivos de rede, máquinas clientes e equipamentos móveis, discutindo aspectos fundamentais para a preparação e execução de um trabalho de Pentest. Serão abordadas técnicas e cenários de ataque voltados à exploração de vulnerabilidades identificadas, de modo a proporcionar ao discente uma visão prática e aplicada do processo de teste de intrusão. |

| Bibliografia | Bibliografia básica:

|

| Cronograma | |

| Início: | 17 de outubro de 2026. |

| Término: | 25 de outubro de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Docente externo: | THAUA CICERO DOS SANTOS SILVA |

| Híbrido: teste de penetração, desde a coleta de informações até a execução controlada das etapas do ataque.. |

| Híbrido: exploração de cenários reais e técnicas de ataque direcionadas à exploração de vulnerabilidades identificadas. |

| Aula online: confecção de relatórios e apresentação executiva. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Esta disciplina visa orientar o empreendedor a obter sucesso em negócios relativos à Segurança da Informação. O módulo visa explicar detalhes quanto à oportunidade profissionais, comerciais e pessoais atrelados à construção de networking. A ementa apresenta conceitos quanto à: liderança, gestão, administração, marketing empresarial e networking. |

| Bibliografia | Não se aplica. As estratégias autorais de empreendedorismo, contidas no módulo, não estão documentadas na literatura acadêmica. |

| Cronograma | |

| Início: | 07 de novembro de 2026. |

| Término: | 22 de novembro de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA JÚNIOR |

| Aula online: o papel do CISO. Análise de Impacto ao Negócio (BIA) e quantificação de riscos. Ecossistema da cibersegurança. |

| Aula online: carreiras, habilidades e pré-vendas. Startups em cibersegurança. |

| Aula online: Posicionamento de marca. Financiamento de startup e pitch. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Esta disciplina visa apresentar noções jurídicas básicas sobre Segurança da Informação. O módulo visa explicar detalhes quanto à Lei Nº 13.709/2018 – LGPD (Lei Geral de Proteção de Dados) e DPO (Data Protection Officer – Oficial de Proteção de Dados). |

| Bibliografia | 1. Lei Nº 13.709, Lei Geral de Proteção de Dados Pessoais (LGPD), de 14 de agosto de 2018. 2. Coordenado por Tarcísio Teixeira. DPO – Encarregado de dados pessoais. ISBN: 978-65-5559-907-7. São Paulo: Expressa, 2022. |

| Cronograma | |

| Início: | 28 de novembro de 2026. |

| Término: | 13 de dezembro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente externa — representante do escritório Hissa & Galamba Advogados: | CARMINA BEZERA HISSA |

| Híbrido: introdução ao direito digital e à segurança da informação. Marco Civil da Internet (Lei nº 12.965/2014): crimes cibernéticos: tipos penais e princípios de tipificação digital. Prova digital e cadeia de custódia. |

| Híbrido: licenciamento e conformidade jurídica. Lei de Software (Lei nº 9.609/1998). Fundamentos da LGPD (Lei nº 13.709/2018). |

| Híbrido: incidentes e continuidade de negócios. Estudo de caso: Ataque de ransomware ao STJ (2020) . Regulação e governança jurídica da IA. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

Corpo docente

Pós-Graduação Lato Sensu em Cibersegurança, Arquitetura de proteção e Continuidade de Negócio

Práticas reais da iniciativa privada com bases metodológicas robustas, abordando, entre outros temas: networking, empreendedorismo e arquiteturas multicamadas de defesa cibernética.

Estrutura curricular

| Créditos | 2 |

| Ementa | O aluno será desafiado a gerenciar uma crise cibernética simulada, comunicando-se com a alta gestão e apresentando um plano de defesa abrangente para proteger o negócio. Adicionalmente, a disciplina apresenta conceitos e práticas de empreendedorismo aplicados à segurança da informação, com foco na criação de soluções inovadoras em arquiteturas de camadas de cyber-proteção. |

| Bibliografia | Não se aplica. As estratégias autorais de empreendedorismo, contidas no módulo, não estão documentadas na literatura acadêmica. |

| Cronograma | |

| Início: | 23 de janeiro de 2026. |

| Término: | 28 de fevereiro de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Docente externo: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: simulação de crise cibernética. |

| Híbrido: comunicação estratégica com a alta gestão. |

| Aula online: elaboração de um plano de defesa abrangente. |

| Híbrido: empreendedorismo em segurança da informação. |

| Híbrido: desenvolvimento de soluções inovadoras em arquiteturas de proteção. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Classificar os notórios programa maliciosos (malware); incluindo vírus, worm, trojan, spyware, backdoor, rootkit e outras variedades. Expor as insuficiências dos programas antivírus do mercado no que tange à eficiência e escalabilidade de seus recursos em monitoramento contínuo. |

| Bibliografia | 1. Norma Brasileira. ABNT NBR ISSO/IEC 27001. Sede da ABNT: Av. Treze de Maio, 13 – 28º andar. 20031-901 – Rio de Janeiro – RJ. 2. Laudon & Laudon. Sistemas de Informação Gerenciais. 9ª edição, São Paulo: Pearson, 2010. 3. John, Sammons; Michael, Cross. The Basics of Cyber Safety: Computer and Mobile Device Safety Made Easy. Editora Syngress, 2016. |

| Cronograma | |

| Início: | 13 de março de 2026. |

| Término: | 11 de abril de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Engenharia Social. |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Phishing. |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Metamodelo de Cidades Inteligentes em relação à Phishing. |

| Material adicional: 1,5 horas remotas em vídeos pré-gravados. | Aspectos de segurança: vírus, worm, cavalo de troia, spyware, backdoor, rootkit dentre outros |

| Híbrido: infecção proposital em ambiente controlado. |

| Híbrido: infecção proposital em ambiente controlado por intermédio de ransomware. Consulta automatizada aos antivírus comerciais e constatação de suas limitações. |

| Híbrido: embasamento teórico: noções de forense e de antiforense digital. |

| Híbrido: atividades práticas de recuperação de dados formatados. |

| Híbrido: cuidados cotidianos, quanto à cibersegurança, em ambientes empresariais. |

| Aula online: sala de aula invertida – análise dos antivírus comerciais. |

| Créditos | 2 |

| Ementa | Capacitar profissionais para coletar, analisar e interpretar informações de fontes abertas, aplicando métodos e ferramentas de OSINT em diversos contextos: cibersegurança, investigação criminal, inteligência empresarial, localização de pessoas e análise de ameaças. |

| Bibliografia | 1. FERREIRA, Jézer. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Espanhol. ISBN-13: 979-8324540265, 2024. |

| Cronograma | |

| Início: | 17 de abril de 2026. |

| Término: | 23 de maio de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | CARLOS EDUARDO BENTZEN PESSOA |

| Híbrido: conceitos básicos, princípios e importância da Inteligência de Fontes Abertas na investigação digital. |

| Híbrido: técnicas e softwares para extrair informações úteis de fontes públicas, como redes sociais, registros governamentais e portais abertos. |

| Híbrido: uso da OSINT em investigações criminais, corporativas e cibernéticas para apoio à tomada de decisão e identificação de ameaças. |

| Híbrido: considerações sobre conformidade legal, consentimento e responsabilidade ao coletar e utilizar dados publicamente disponíveis. |

| Híbrido: reflexão crítica sobre os limites do OSINT, respeito à privacidade individual e boas práticas para evitar abusos. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina foca na segurança dos dispositivos finais. O EDR (Endpoint Detection and Response) é uma tecnologia de segurança voltada especificamente para os dispositivos finais, como computadores, servidores e dispositivos móveis. O XDR (Extended Detection and Response) representa uma evolução do EDR. Enquanto o EDR concentra-se exclusivamente no endpoint, o XDR amplia a visibilidade ao integrar múltiplas camadas de defesa, como e-mail, rede, identidade de usuários e serviços em nuvem, além do próprio endpoint. A disciplina aborda o uso de plataformas EDR/XDR para caça a ameaças, análise de comportamento e resposta automatizada a incidentes no endpoint. |

| Bibliografia | 1. MICROSOFT. Microsoft Defender for Endpoint: Technical Documentation. Redmond: Microsoft Corporation, 2023. Disponível em: https://learn.microsoft.com/microsoft-365/security/defender-endpoint/. Acesso em: 1 out. 2025. |

| Cronograma | |

| Início: | 05 de junho de 2026. |

| Término: | 04 de julho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: proteção de endpoints: incluindo computadores de mesa e dispositivos móveis. Reconhecimento da superfície de ataque das organizações. |

| Híbrido: introdução ao EDR (Endpoint Detection and Response). |

| Híbrido: evolução para o XDR (Extended Detection and Response). |

| Híbrido: caça a ameaças e sua análise comportamental. |

| Híbrido: resposta automatizada a incidentes. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Ementa | A disciplina integra a segurança ao ciclo de vida de desenvolvimento de software (SDLC). O foco é em AppSec, modelagem de ameaças e práticas de segurança para viabilizar que as aplicações sejam construídas de forma segura. |

| Bibliografia | 1. Howard, Michael; LeBlanc, David. Writing Secure Code. Writing Secure Code: Practical Strategies and Proven Techniques for Building Secure Applications in a Networked World. Editora: Microsoft Press, 2004. |

| Cronograma | |

| Início: | 10 de julho de 2026. |

| Término: | 08 de agosto de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente externo: | HENRIQUE DE AGUIAR SÁ VILA NOVA JÚNIOR |

| Híbrido: integração da segurança no ciclo de vida do desenvolvimento (SDLC). |

| Híbrido: foco em Application Security (AppSec). |

| Híbrido: modelagem de ameaças (Threat Modeling). |

| Híbrido: práticas de desenvolvimento seguro (Secure Coding). |

| Híbrido: construção de aplicações “seguras por design”. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Esta disciplina aborda a proteção dos dados em si, independentemente de onde estejam. Foco em classificação de dados, tecnologias de criptografia e prevenção de perda de dados (DLP – Data Loss Prevention). |

| Bibliografia | Bibliografia básica:

|

| Cronograma | |

| Início: | 21 de agosto de 2026. |

| Término: | 19 de setembro de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente externo: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: proteção centrada nos dados, não na infraestrutura. |

| Híbrido: classificação e categorização de dados. |

| Híbrido: tecnologias de criptografia aplicadas. |

| Híbrido: prevenção de Perda de Dados (DLP – Data Loss Prevention). |

| Híbrido: governança e conformidade orientada a dados |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina apresenta a estrutura e as funções de um Security Operations Center (SOC), explorando o papel desse ambiente na centralização e coordenação das atividades de segurança. São discutidas as plataformas SIEM (Security Information and Event Management) e SOAR (Security Orchestration, Automation and Response), destacando seus recursos de correlação de eventos e automação de tarefas de resposta. Também é abordado o ciclo de vida da resposta a incidentes (IR), desde a detecção até a contenção, erradicação e recuperação. Por fim, a disciplina contempla o gerenciamento de vulnerabilidades e a análise de indicadores de comprometimento (IoC), enfatizando sua importância para a antecipação e mitigação de ameaças cibernéticas. |

| Bibliografia | 1. CICHONKSI, Paul et al. Computer security incidente handling guide. NIST Special Publication, v. 800, n. 61, p. 1-147, 2012. |

| Cronograma | |

| Início: | 09 de outubro de 2026. |

| Término: | 14 de novembro de 2026. |

| Carga horária da disciplina | 30 horas. |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: estrutura e funções do Security Operations Center (SOC). |

| Híbrido: plataformas SIEM e SOAR para detecção e automação. |

| Híbrido: ciclo de vida da resposta a incidentes (Incident Response – IR). |

| Aula online: gestão contínua de vulnerabilidades. |

| Híbrido: análise de Indicadores de Comprometimento (IoC) e antecipação de ameaças. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Determinar o conjunto de processos metódicos de investigação utilizados por um pesquisador para o desenvolvimento de um estudo. Levantar as hipóteses que darão suporte para a análise feita pelo pesquisador (resposta ao problema). Quando à abordagem do problema a ser resolvido, definir análises qualitativas e quantitativas. A ementa visa apresentar conceito Qualis; dissertação; confecção de monografia; defesa pública de trabalho científico/acadêmico. |

| Bibliografia | 1. Laudon & Laudon. Sistemas de Informação Gerenciais. 9ª edição, São Paulo: Pearson, 2010. |

| Cronograma | |

| Início: | 04 de julho de 2026. |

| Término: | 19 de julho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | WELLINGTON PINHEIRO DOS SANTOS |

| Híbrido: sistema Qualis. Monitoramento de resumos e citações de literatura científica. |

| Aula online: revisão sistemática da literatura. Criação das strings de busca. |

| Híbrido: critérios de exclusão semânticos: foco de pesquisa e o critérios PICOS. |

| Híbrido: depósito de patente. Lei da Propriedade Industrial (LPI) – Lei nº 9.279. |

| Híbrido: manuseio do Google Patents. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Estudo dos fundamentos, práticas e desafios de segurança em ambientes de computação em nuvem. Modelos de serviço (IaaS, PaaS, SaaS) e modelos de implantação (pública, privada, híbrida e comunitária). Mecanismos de segurança em Cloud: Identidade e acesso, criptografia, segurança de redes virtuais, monitoramento e resposta a incidentes. |

| Bibliografia | 1. NIST Cloud Computing Standards Roadmap Working Group NIST Cloud Computing Program Information Technology Laboratory. http://dx.doi.org/10.8020/NIST.SP.500-29172, 2013. |

| Cronograma | |

| Início: | 22 de janeiro de 2027. |

| Término: | 27 de fevereiro de 2027. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: fundamentos e desafios da segurança em nuvem. |

| Híbrido: modelos de serviço em nuvem (IaaS, PaaS, SaaS). |

| Híbrido: modelos de implantação em nuvem. |

| Híbrido: mecanismos de segurança nativos da nuvem. |

| Híbrido: monitoramento, detecção e resposta a incidentes na nuvem. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina aborda o processo de reposta a incidentes em ambientes de computação em nuvem, com ênfase nas ações de pós-incidente. São estudadas as fases da resposta a incidentes, considerando os desafios específicos da nuvem, como ambientes multitenant, elasticidade e compartilhamento de responsabilidades entre provedor e cliente. Também são apresentados os princípios de forense digital aplicada à nuvem, incluindo técnicas de coleta, preservação e análise de evidências em máquinas virtuais, containers, logs distribuídos e sistemas de armazenamento em nuvem, garantindo a integridade da investigação e a conformidade com normas legais e regulatórias. |

| Bibliografia | 1. CICHONSKI, Paul et al. Computer security incident handling guide. NIST Special Publication, v. 800, n. 61, p. 1-147, 2012. |

| Cronograma | |

| Início: | 12 de março de 2026. |

| Término: | 10 de abril de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: resposta a incidentes em ambientes de nuvem. |

| Híbrido: fases da resposta a incidentes e desafios específicos da nuvem. |

| Híbrido: ênfase nas ações de pós-incidente. |

| Híbrido: princípios de forense digital em nuvem. |

| Híbrido: técnicas de coleta, preservação e análise de evidências em nuvem. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Esta disciplina é dedicada à proteção do usuário e suas credenciais. O conteúdo abrange a implementação de autenticação multifator (MFA), Single Sign-On (SSO) e o gerenciamento de acesso para garantir a segurança da identidade. |

| Bibliografia | 1. Laudon & Laudon, Sistemas de Informação Gerenciais, 9ª edição, São Paulo: Pearson, 2010. 2. VECCHIA, Evandro; WEBER, Daniel; ZORZO, Avelino. Anti-Forense Digital: conceitos, técnicas, ferramentas e estudos de caso. Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais. ISBN: 978-85-7669-259-1, 2013. 3. GLADYSHEV, et al. Decision-theoric file carving. Digital Investigation 22 (2017) 46-61. |

| Cronograma | |

| Início: | 16 de abril de 2027. |

| Término : | 22 de maio de 2027. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: foco na proteção do usuário e suas credenciais. |

| Híbrido: implementação de Autenticação Multifator (MFA). |

| Híbrido: gestão centralizada de identidade com Single Sign-On (SSO). |

| Híbrido: controle e gerenciamento de acesso baseado em identidade. |

| Híbrido: integração de soluções de identidade em arquiteturas modernas. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina visa apresentar noções jurídicas fundamentais relacionadas à Segurança da Informação, com foco na perspectiva defensiva. Serão discutidos os princípios da Lei nº 13.709/2018 – LGPD (Lei Geral de Proteção de Dados), seus impactos na proteção da privacidade e nos requisitos de segurança. Estudo das obrigações legais em incidentes de segurança, comunicação às autoridades competentes e impactos regulatórios. Discussão de estudos de caso sobre vazamento de dados, incidentes cibernéticos e aplicação prática das medidas de segurança alinhadas à conformidade legal. |

| Bibliografia | 1. Lei Nº 13.709, Lei Geral de Proteção de Dados Pessoais (LGPD), de 14 de agosto de 2018. 2. Coordenado por Tarcísio Teixeira. DPO – Encarregado de dados pessoais, ISBN: 978-65-5559-907-7. São Paulo: Expressa, 2022. |

| Cronograma | |

| Início: | 04 de junho de 2027. |

| Término: | 03 de julho de 2027. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente externo: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: visão geral dos principais normativos nacionais e internacionais sobre segurança da informação e cibercrime. |

| Híbrido: impacto da Lei Geral de Proteção de Dados nas decisões estratégicas e operacionais das organizações. |

| Aula online: análise de seus princípios e implicações para a atuação de empresas e gestores no ambiente digital brasileiro. |

| Híbrido: papel do tratado internacional na cooperação jurídica e no combate a delitos cibernéticos transnacionais. |

| Híbrido: influência do Regulamento Geral de Proteção de Dados da UE e de normas setoriais na conformidade e na tomada de decisão executiva. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

Pós-Graduação Lato Sensu MBA em Cyber-Inteligência e Governança Corporativa

A transformação digital ampliou a exposição das organizações a riscos cibernéticos complexos, demandando líderes que compreendam tanto os aspectos técnicos da segurança da informação quanto os estratégicos da governança e da gestão de riscos.

Estrutura curricular

| Créditos | 2 |

| Ementa | Classificar os notórios programas maliciosos (malware): incluindo vírus, worm, trojan, spyware, backdoor, rootkit e outras variedades. Expor as insuficiências dos programas antivírus do mercado no que tange à eficiência e escalabilidade de seus recursos em monitoramento contínuo. Embasamento teórico e experimentos práticos quanto à forense e anti-forense digital. |

| Bibliografia |

|

| Cronograma | |

| Início: | 23 de janeiro de 2026. |

| Término: | 28 de fevereiro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Híbrido: infecção proposital em ambiente controlado. |

| Híbrido: infecção proposital em ambiente controlado por intermédio de ransomware. Consulta automatizada aos antivírus comerciais e constatação de suas limitações. |

| Híbrido: embasamento teórico: noções de forense e de antiforense digital. |

| Híbrido: atividades práticas de recuperação de dados formatados. |

| Híbrido: cuidados cotidianos, quanto à cibersegurança, em ambientes empresariais. |

| Aula online: sala de aula invertida – análise dos antivírus comerciais. |

| Créditos | 2 |

| Ementa | A disciplina ensina como criar uma cultura de segurança organizacional usando psicologia, gamificação, design de incentivos e liderança engajada. Aborda comunicação em crises, governança e design comportamental para tornar práticas seguras a opção mais fácil e natural para os colaboradores. |

| Bibliografia |

|

| Cronograma | |

| Início: | 13 de março de 2026. |

| Término: | 11 de abril de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente externo — Representante da empresa BeePhish: | GLAUCO LUIZ CARDOSO SAMPAIO |

| Híbrido: estudo das motivações humanas e fatores psicológicos que impulsionam a conformidade com protocolos de segurança. |

| Híbrido: uso de gamificação, comunicação estratégica e design de incentivos para promover a participação ativa e internalizar a segurança como valor. |

| Híbrido: papel da alta gestão na construção de culturas proativas, com foco em comunicação de crise, governança e aprendizado contínuo. |

| Híbrido: aplicação de economia comportamental e design thinking para tornar comportamentos seguros a opção mais fácil e intuitiva. |

| Híbrido: desenvolvimento, teste e otimização de sistemas e processos que guiam os usuários naturalmente a práticas digitais seguras. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina visa apresentar os conceitos fundamentais de cibercrime. Classificar as principais tipologias de crimes cibernéticos, incluindo ataques a sistemas computacionais, fraudes eletrônicas, crimes contra a privacidade, engenharia social, exploração de vulnerabilidades e crimes transnacionais. Analisar o cenário atual de ameaças digitais, com ênfase em mercados do cibercrime, como as RaaS (Ransomware as a Service) e PhaaS (Phishing as a Service). |

| Bibliografia | Introdução ao Cibercrime e Cenário Atual. |

| Cronograma | |

| Início: | 17 de abril de 2026. |

| Término: | 23 de maio de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: introdução aos conceitos essenciais e ao escopo do cibercrime. |

| Híbrido: classificação dos principais tipos, como ataques a sistemas, fraudes eletrônicas, violações de privacidade e engenharia social. |

| Híbrido: análise de técnicas que aproveitam falhas técnicas ou manipulação humana para comprometer sistemas. |

| Híbrido: estudo das características e desafios jurídicos dos crimes cibernéticos que cruzam fronteiras. |

| Híbrido: investigação do ecossistema comercial do cibercrime, com foco em modelos como RaaS (Ransomware as a Service) e PhaaS (Phishing as a Service). |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina apresenta os principais marcos legais nacionais e internacionais relacionados à segurança da informação, privacidade e crimes cibernéticos, sob a ótica da tomada de decisão executiva. Discutir o impacto regulatório da Lei Geral de Proteção de Dados (LGPD), do Marco Civil da Internet, da Convenção de Budapeste sobre o Cibercrime, do General Data Protection Regulation (GDPR) e de legislações setoriais aplicáveis. |

| Bibliografia | BRASIL Lei nº 12.685/2014 – Marco Civil da Internet. BRASIL. Lei nº 13.709/2018 – Lei Geral de Proteção de Dados (LGPD). EUROPEAN UNION. General Data Protection Regulation (GDPR) – Regulation (EU) 2016/679. |

| Cronograma | |

| Início: | 05 de junho de 2026. |

| Término : | 04 de julho de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente Externo: | HENRIQUE DE AGUIAR SÁ VILA NOVA |

| Híbrido: visão geral dos principais normativos nacionais e internacionais sobre segurança da informação e cibercrime. |

| Híbrido: impacto da Lei Geral de Proteção de Dados nas decisões estratégicas e operacionais das organizações. |

| Aula online: análise de seus princípios e implicações para a atuação de empresas e gestores no ambiente digital brasileiro. |

| Híbrido: papel do tratado internacional na cooperação jurídica e no combate a delitos cibernéticos transnacionais. |

| Híbrido: influência do Regulamento Geral de Proteção de Dados da UE e de normas setoriais na conformidade e na tomada de decisão executiva. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Apresentar os fundamentos, conceitos e práticas da contra-inteligência aplicada ao ambiente organizacional e ao ciberespaço. Discutir o papel da contra-inteligência na proteção de informações sensíveis, prevenção de espionagem, sabotagem, vazamentos e infiltrações internas. A disciplina também contempla práticas de contra-medidas digitais, como técnicas de desinformação, ocultação de ativos críticos e solicitação de remoção de informações sensíveis indexadas por motores de busca (Google, Bing, entre outros). |

| Bibliografia | FERREIRA, Jésar. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Español. ISBN-13: 979-824540265, 2024. |

| Cronograma | |

| Início: | 10 de julho de 2026. |

| Término: | 08 de agosto de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente CEIC: | CARLOS EDUARDO BENTZEN PESSOA |

| Híbrido: conceitos e princípios básicos da contra-inteligência aplicados à proteção de ativos informacionais em ambientes corporativos e digitais. |

| Híbrido: papel da contra-inteligência na prevenção de espionagem, sabotagem, vazamentos e infiltrações, com foco em ameaças humanas e técnicas. |

| Híbrido: uso de técnicas como desinformação controlada e ocultação de ativos críticos para dificultar a coleta de inteligência por atores maliciosos. |

| Híbrido: estratégias para identificar e solicitar a remoção de informações sensíveis indexadas em mecanismos de busca como Google e Bing. |

| Híbrido: abordagem holística que combina práticas de contra-inteligência tradicional com defesas cibernéticas para proteger o ecossistema organizacional. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Apresentar aos discentes os principais fundamentos da produção e avaliação do conhecimento científico, com ênfase nas práticas acadêmicas relevantes para o contexto da pós-graduação. Serão abordados os conceitos relacionados ao sistema Qualis, utilizados pela CAPES para classificar a qualidade dos periódicos científicos, bem como os critérios de elaboração, submissão e avaliação de artigos científicos voltados à publicação em revistas especializadas. Como diferencial, o módulo também iniciará conteúdos voltados à proteção do conhecimento produzido, apresentando os procedimentos necessários para o depósito de patentes junto ao Instituto Nacional da Propriedade Industrial (INPI). |

| Bibliografia |

|

| Cronograma | |

| Início : | 21 de agosto de 2026. |

| Término: | 19 de setembro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | WELLINGTON PINHEIRO DOS SANTOS |

| Híbrido: sistema Qualis. Monitoramento de resumos e citações de literatura científica. |

| Híbrido: revisão sistemática da literatura. Criação das strings de busca. |

| Híbrido: critérios de exclusão semânticos: foco de pesquisa e o critérios PICOS. |

| Híbrido: depósito de patente. Lei da Propriedade Industrial (LPI) – Lei nº 9.279 |

| Híbrido: manuseio do Google Patents. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina apresenta os conceitos e práticas de liderança aplicada à segurança cibernética, com ênfase na gestão estratégica voltada a prevenção de incidentes. Analisar modelos de governança de segurança da informação, frameworks internacionais (NIST Cybersecurity Framework, ISO/IEC 27001, COBIT) e boas práticas de gestão de riscos. Explorar o papel do líder na construção de equipes de resposta e prevenção, promovendo cultura de segurança organizacional e integração com as áreas de negócio. |

| Bibliografia | NIST, Cybersecurity Framework (CSF) 2.0, National Institute of Standards and Technology, 2024. |

| Cronograma | |

| Início: | 09 de outubro de 2026. |

| Término: | 14 de novembro de 2026. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente externo — Representante da empresa WSS Security: | DANIEL DALALANA BERTOGLIO |

| Híbrido: papel do líder na orientação de iniciativas preventivas e na integração da segurança às estratégias organizacionais. |

| Híbrido: modelos e estruturas que asseguram o alinhamento da segurança cibernética com os objetivos de negócio. |

| Híbrido: aplicação prática de padrões como NIST CSF, ISO/IEC 27001 e COBIT para gestão eficaz da segurança. |

| Aula online: identificação, avaliação e mitigação de riscos com base em boas práticas e metodologias consolidadas. |

| Híbrido: desenvolvimento de equipes de prevenção e resposta, e fomento de uma cultura organizacional voltada à segurança. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Este curso apresenta os conceitos e ferramentas para conduzir uma avaliação de vulnerabilidade técnica, bem como as técnicas sobre por abordagens práticas testadas pelo tempo. Essa disciplina também fornece o conhecimento e a prática necessária para proteger os sistemas de informação contra ataques como vírus, worms e outras deficiências do sistema que representam uma ameaça significativa aos dados organizacionais. Ao empregar constantemente abordagens éticas de hacking, testes de penetração para descobrir técnicas comuns usadas por cibercriminares para explorar vulnerabilidades do sistema, esta disciplina visa fornecer as perspectivas dos invasores e descobrir onde cabem podem atacar em seguida. Dentro os principais temas e domínios desta disciplina, serão tratados às estratégias de auditoria interna, externa e de terceiros; a avaliação de testes dos controles de Segurança, a coleta de dados do processo de Segurança; a análise de resultados de teste e relatórios; a implementação de correções, controles e contramedidas de proteção; e as auditorias de Segurança. |

| Bibliografia | Bibliografia básica:

|

| Cronograma | |

| Início: | 27 de novembro de 2026. |

| Término: | 16 de dezembro de 2026. |

| Carga horária da disciplina | 30 |

| Especificação da carga horária | |

| Docente externo: | CINTIA MARIA DA SILVA BATISTA |

| Híbrido: conceitos e ferramentas para identificar falhas em sistemas, incluindo ameaças como vírus, worms e outras vulnerabilidades técnicas. |

| Aula online: aplicação de técnicas éticas de invasão para simular ataques reais, compreender táticas de cibercriminosos e antecipar possíveis brechas. |

| Híbrido: planejamento e execução de avaliações independentes para verificar a eficácia dos controles de segurança em diferentes escopos. |

| Híbrido: interpretação de dados coletados durante os testes, geração de relatórios claros e orientações para mitigação de riscos. |

| Híbrido: aplicação de correções, reforço de controles de segurança e acompanhamento contínuo para fortalecer a postura defensiva da organização. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Estudo aplicado de técnicas e processos de inteligência de ameaças focadas em camadas ocultas da internet (deep/dark web) e em plataformas de mensagem e comunidades (Telegram, Discord). A disciplina aborda ferramentas de monitoramento, análise de TTPs (táticas, técnicas e procedimentos), mapeamento de infraestrutura maliciosa e produção de relatórios de inteligência com atenção rigorosa aos aspectos legais e éticos. |

| Bibliografia | FERREIRA. Nécar. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Español. ISBN-13: 979-8324540265, 2024. |

| Cronograma | |

| Início: | 22 de janeiro de 2027. |

| Término: | 27 de fevereiro de 2027. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente externo — Delegado de Polícia: | SÉRGIO LUÍS OLIVEIRA DOS SANTOS |

| Híbrido: monitoramento e análise de atividades maliciosas em camadas não indexadas da internet, como fóruns e mercados clandestinos. |

| Híbrido: acompanhamento de grupos e canais em plataformas como Telegram e Discord usados para coordenação de ciberataques ou vazamento de dados. |

| Híbrido: estudo dos métodos empregados por ameaças cibernéticas para compreender, prever e neutralizar ataques. |

| Híbrido: identificação e rastreamento de servidores, domínios, redes e outros ativos usados por atores maliciosos. |

| Híbrido: elaboração de relatórios de ameaças com rigor no cumprimento de normas legais, privacidade e princípios éticos na coleta e uso de informações. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Ementa | A disciplina apresenta os fundamentos, técnicas e aplicações de Open-Source Intelligence (OSINT) e sua relevância na investigação digital. Abordar metodologias e ferramentas para investigação em fontes públicas e de livre acesso, como redes sociais, bancos de dados governamentais. Exprimir a integração do OSINT em investigações criminais, corporativas e cibernéticas, considerando aspectos legais, éticos e de privacidade. |

| Bibliografia | FERREIRA. Nécar. OSINT Aplicado a Redes Sociales: Obtener información de personas y empresas a través de las fuentes abiertas. Editora: Independently Published. Idioma: Español. ISBN-13: 979-8324540265, 2024. |

| Cronograma | |

| Início: | 12 de março de 2027. |

| Término: | 10 de abril de 2027. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente CEIC: | CARLOS EDUARDO BENTZEN PESSOA |

| Híbrido: conceitos básicos, princípios e importância da Inteligência de Fontes Abertas na investigação digital. |

| Híbrido: técnicas e softwares para extrair informações úteis de fontes públicas, como redes sociais, registros governamentais e portais abertos. |

| Híbrido: uso da OSINT em investigações criminais, corporativas e cibernéticas para apoio à tomada de decisão e identificação de ameaças. |

| Híbrido: considerações sobre conformidade legal, consentimento e responsabilidade ao coletar e utilizar dados publicamente disponíveis. |

| Híbrido: reflexão crítica sobre os limites do OSINT, respeito à privacidade individual e boas práticas para evitar abusos. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | A disciplina analisa os principais crimes digitais associados a fraudes financeiras e práticas de lavagem de dinheiro no ambiente cibernético. Estuda os mecanismos utilizados por organizações criminosas para o desvio e ocultação de ativos por meio de sistemas financeiros digitais, criptomoedas e contas de passagem. São abordados as técnicas de investigação digital, os aspectos jurídicos nacionais e internacionais, e as formas de cooperação entre setores públicos e privados no combate a esses delitos. Casos práticos ilustram o ciclo completo de crimes e fraudes digitais. |

| Bibliografia |

|

| Cronograma | |

| Início: | 16 de abril de 2027. |

| Término: | 22 de maio de 2027. |

| Carga horária da disciplina | 30 horas. |

| Especificação da carga horária | |

| Preceptor UFPE: | SIDNEY MARLON LOPES DE LIMA |

| Docente externo — Representante da empresa Fortinet: | CRISTIANO LOPES MARTINS BORGES |

| Híbrido: identificação e análise dos principais esquemas de fraudes financeiras realizados por meios cibernéticos. |

| Híbrido: estudo das técnicas de ocultação e movimentação de recursos ilícitos por meio de criptomoedas, contas de passagem e sistemas financeiros online. |

| Híbrido: métodos e ferramentas utilizados para rastrear, coletar e analisar evidências em crimes financeiros digitais. |

| Híbrido: aspectos jurídicos nacionais e internacionais aplicáveis, e mecanismos de colaboração entre instituições públicas e privadas no combate a esses crimes. |

| Híbrido: exame de estudos reais que ilustram o ciclo completo de fraudes e lavagem de dinheiro no ciberespaço, desde a execução até a investigação. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

| Créditos | 2 |

| Ementa | Estudo dos conceitos e práticas de ciberssegurança aplicados a dispositivos IoT e sistemas da Indústria 4.0. Análise das principais vulnerabilidades em ambientes conectados, riscos em cadeias de suprimento e impactos em infraestruturas críticas. Apresentação de casos práticos em setores como energia, mobilidade e manufatura. |

| Bibliografia |

|

| Cronograma | |

| Início: | 04 de junho de 2027. |

| Término: | 03 de julho de 2027. |

| Carga horária da disciplina | 30 horas |

| Especificação da carga horária | |

| Docente UFPE: | ANDREA MARIA NOGUEIRA CAVALCANTI RIBEIRO |

| Híbrido: fundamentos e desafios da segurança em dispositivos conectados e ambientes industriais inteligentes. |

| Híbrido: identificação de falhas comuns em sistemas IoT e plataformas da Indústria 4.0, incluindo dispositivos com recursos limitados e protocolos inseguros. |

| Aula online: análise de ameaças originadas em fornecedores, componentes de hardware/software e integrações industriais. |

| Híbrido: consequências de ataques cibernéticos em setores essenciais, como energia, transporte e saúde. |

| Híbrido: estudos aplicados em energia, mobilidade e manufatura que ilustram ameaças reais e estratégias de mitigação em ambientes industriais conectados. |

| Aula online: sala de aula invertida – entrega e defesa dos projetos. |

Corpo docente

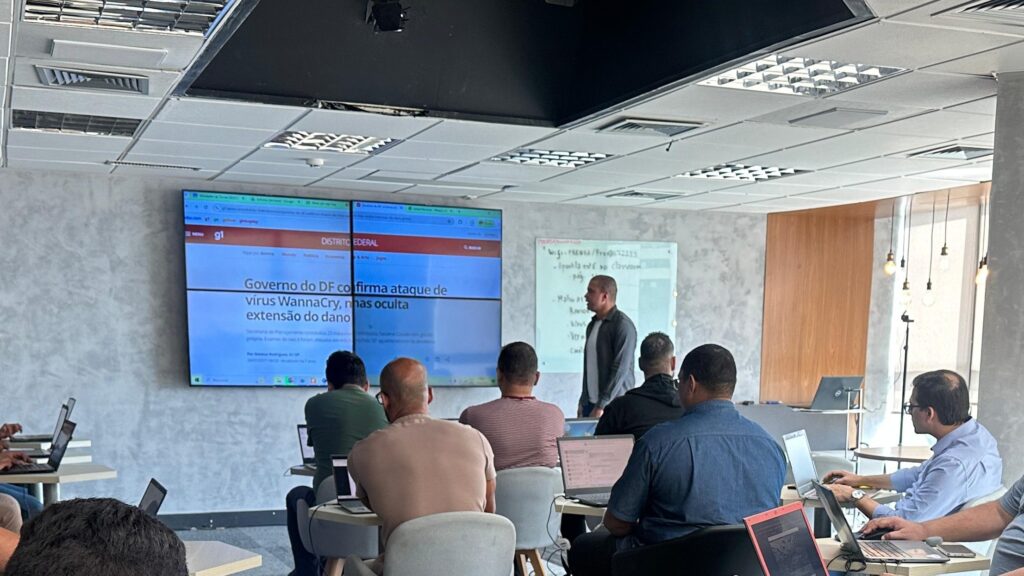

Espaço Físico para Aulas Online

Pensando na qualidade das transmissões e no conforto dos alunos, disponibilizamos um espaço físico com estrutura profissional. As aulas são transmitidas, ao vivo, na Torre B do Empresarial Rio Mar Trade Center.

Entendemos que um(a) aluno(a) pode ter uma realidade adversa: ambiente familiar conturbado ou com dificuldade de foco. Nó queremos viabilizar um ambiente propício para estudos.

Estrutura Completa e Confortável para Você!

Nosso espaço foi cuidadosamente preparado para oferecer o melhor ambiente de aprendizagem:

Capacidade para até 30 alunos(as) com conforto

Banheiros e copa higienizadas, regularmente.

Internet com dois links de alta velocidade, garantindo estabilidade durante as aulas

Segurança patrimonial e monitoramento inteligente.

Corpo Docente na Grande Mídia

Reconhecimento que vai além da sala de aula.

Nosso corpo docente é formado por profissionais que não apenas dominam a teoria e a prática da cibersegurança, mas também são vozes ativas no debate público sobre o tema.

Participações na TV, rádio, podcasts e eventos nacionais reforçam o protagonismo dos nossos professores na construção de um ecossistema digital mais seguro para empresas, governos e cidadãos.

Henrique de Aguiar Sá Vila Nova Júnior

Fundador CEIC.

Sérgio Luis

Delegado da Polícia Civíl.

Sidney Marlon Lopes de Lima

Professor da UFPE.

Thauan Santos

Especialista em Cibersegurança.

Carmina Bezerra Hissa

Especialista em Cibersegurança.

Glauco Luiz Cardoso Sampaio

Especialista em Cibersegurança.

Daniel Dalalana Bertoglio

Especialista em Cibersegurança.

Comunicados e Circulares

Modelos de Apresentação com a Identidade Visual da UFPE

🎓 No âmbito da Pós-Graduação Lato Sensu em Segurança Ofensiva e Inteligência Cibernética (Hacker Ético), foi definido um consenso entre professores e alunos: o uso do modelo de apresentação oficial da UFPE .

💻 Essa identidade visual deve ser adotada em apresentações internas (salas de aula invertidas) e externas (congressos, seminários, ações de extensão e outros eventos). A padronização fortalece a representação institucional e promove maior credibilidade e uniformidade nas comunicações.

📥 Acesse o modelo oficial aqui: UFPE – Modelos de Apresentação.

Somos referência nacional na formação de profissionais e no desenvolvimento de soluções em cibersegurança.

Nossa missão é preparar líderes capazes de antecipar, mitigar e responder a ameaças digitais com visão estratégica e técnica de ponta.

🔐 Proteja o futuro com conhecimento – Capacitação prática, corpo docente de alto nível e estrutura completa para você evoluir na carreira.